Предполагается, что у вас есть валидный домен (так называемый FQDN), который можно использовать для входа в админку. В моем случае, OVH предоставил бесплатно домен вида ns123456.ip-x-y-z.eu, а значит его можно использовать для входа в админку: https://ns123456.ip-x-y-z.eu:8083/

Пошаговая настройка Let’s Encrypt на админке VestaCP (8083 порт).

1 шаг – создать домен и найти файлы let’s encrypt.

Сначала в админке создайте ваш домен, если он ещё не создан. Можно использовать пользователя по умолчанию – admin, или любого другого. Включите использование ssl и let’s encrypt – вы получите примерно то же, что на скриншоте:

Let’s encrypt генерирует файлы SSL сертификатов и хранит их в /home/[USERNAME]/conf/web (/home/admin/conf/web – в моём случае)

Вот список файлов :

ssl.ns123456.ip-x-y-z.eu.crt

ssl.ns123456.ip-x-y-z.eu.ca

ssl.ns123456.ip-x-y-z.eu.key

ssl.ns123456.ip-x-y-z.eu.pem

2 шаг – найти, где VestaCP хранит свои файлы SSL.

Искать не надо, мы просто знаем, что они лежат здесь

/usr/local/vesta/ssl

и выглядят они так:

certificate.crt

certificate.key

Вы можете бережно переименовать старые файлы сертификатов от VestaCP (хотя что мешает просто их убрать?).

mv /usr/local/vesta/ssl/certificate.crt /usr/local/vesta/ssl/certificate_old.crt

mv /usr/local/vesta/ssl/certificate.key /usr/local/vesta/ssl/certificate_old.key

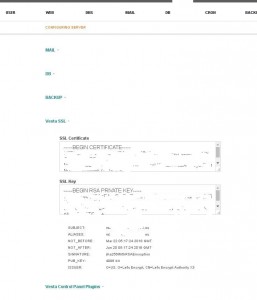

Эти 2 файла задаются в форме https://ns123456.ip-x-y-z.eu:8083/edit/server/ -> Vesta SSL

3 шаг – заставить службу Vesta-Nginx использовать SSL от домена

Теперь вы наверное подумали – мы просто создадим символические ссылки и всё будет хорошо… Но…

Но вы заметили проблемку? В первом случае мы имеем 4 файла, и хотя на .pem можно не обращать внимания – в форме у нас есть 3 поля: для CRT, KEY и CA, а во втором – только 2: для CRT и KEY.

Let’s Encrypt имеет файл CA, который отражается в поле: SSL Certificate Authority / Intermediate

Как это можно учесть в админке VestaCP на порту 8083?

Я для себя нашёл такое решение:

Создадим 1 символическую ссылку для KEY

ln -s /home/admin/conf/web/ssl.ns123456.ip-x-y-z.eu.key /usr/local/vesta/ssl/certificate.key

а во втором случае – нужно выполнить такую команду:

sudo cat /home/admin/conf/web/ssl.ns123456.ip-x-y-z.eu.{crt,ca} > /usr/local/vesta/ssl/certificate.crt

{crt,ca} – это регулярное выражение на bash – оно позволит не прописывать 2 раза пути к файлу. Очень важно, чтобы была именно такая последовательность – сначала crt, потом ca. Если сделать наоборот – в итоге служба vesta работать не будет.

4 шаг – вручную перезапустить Vesta CP и проверить, что всё работает в браузере

Перезапускаем службу:

service vesta restart

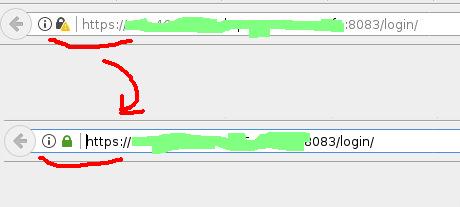

Откройте в браузере ваш домен с портом 8083 и теперь SSL должен быть “защищён”.

5 шаг – добавить в cron задачу обновления certificate.crt

Нам нужно добавить в планировщик cron такую задачу:

30 5 * * * sudo cat /home/admin/conf/web/ssl.ns123456.ip-x-y-z.eu.{crt,ca} > /usr/local/vesta/ssl/certificate.crt && sudo service vesta restart

(посмотрите, в какое время работает системная задача обновления let’s encrypt и увидите примерно такое:

15 5 * * * sudo /usr/local/vesta/bin/v-update-letsencrypt-ssl

логично, если наша задача будет выполняться чуть позже)

Готово!

Post a comment